Тлс 63: Трехфазный силовой сухой трансформатор ТЛС и ТЛСЗ

Трансформатор сухой ТСЛ 63/10/0,4

- Вы здесь:

- Главная

- Оборудование

- Трансформаторы сухие

- Трансформатор сухой ТСЛ

- Трансформатор сухой ТСЛ 63/10/0,4

Купить трансформатор ТСЛ 63/10/0,4 или ТСЛ 63/6/0,4 от производителя со скидкой.

В наличии трехфазные сухие трансформаторы с литой изоляцией типа ТСЛ (ТЛС) мощностью 63 и класса напряжения до 10 кВ. Сухие трансформаторы ТСЛ предназначены для преобразования электрической энергии в электросетях трехфазного переменного тока частотой 50 Гц.

Обмотки сухого трансформатора ТСЛ низшего напряжения изготавливаются из алюминиевой фольги с изоляцией из стеклотканевого препрега. Обмотки сухого трансформатора ТСЛ высшего напряжения заливаются эпоксидной смолой в вакуум-заливочной машине. Сухие трансформаторы ТСЛ выпускаются в исполнении со степенью защиты IР00 или IP21. Против перегрева силовые сухие трансформаторы ТСЛ защищены тепловой позисторной защитой, встроенной в обмотку низшего напряжения и выведенной на клеммы теплового реле. Регулирование напряжения до ±5% ступенями по 2,5%. ПБВ (переключение без возбуждения) путем перестановки перемычек.

Класс нагревостойкости — F.

- Схема и группа соединение — У/Ун-0; Д/Ун-11.

- Вид климатического исполнения — У, УХЛ, Т.

- Категория размещения — 3.

- Температура окр.

среды — от -45С до +40С.

среды — от -45С до +40С. - Режим работы — длительный.

- Высота установки над уровнем моря — не более 1000 м.

- Трансформаторы ТСЛ не предназначены для работы в условиях тряски, вибрации, ударов, в химически активной, взрывоопасной, содержащей пыли окружающей среде.

СТРУКТУРА УСЛОВНОГО ОБОЗНАЧЕНИЯ ТРАНСФОРМАТОРА:

ТСЛ(3)-X/X УЗ

Т — Трехфазный; С — Охлаждение естественное воздушное, сухой; Л — Литой изоляции; (3) — Исполнение защищенное; X — Типовая мощность в киловольт-амперах; X — Класс напряжения обмотки ВН; УЗ — Климатическое исполнение и категория размещения

Заказать трансформатор ТСЛ 63/10/0,4 или ТСЛ 63/6/0,4 мы можете оставив заявку по форме ниже:

Скачать опросный лист на трансформатор ТСЛ

- Номенклатура

- Технические характеристики

- Сертификаты

- Фото продукции

- Трансформатор сухой ТСЛ 25/6/0,4 Д/Ун-11, У/Ун-0

Трансформатор сухой ТСЛ 25/6/0,4 Д/Ун-11, У/Ун-0

Трансформатор сухой ТСЛ 40/6/0,4 Д/Ун-11, У/Ун-0

Трансформатор сухой ТСЛ 40/10/0,4 Д/Ун-11, У/Ун-0

Трансформатор сухой ТСЛ 63/6/0,4 Д/Ун-11, У/Ун-0

Трансформатор сухой ТСЛ 63/10/0,4 Д/Ун-11, У/Ун-0

Трансформатор сухой ТСЛ 100/6/0,4 Д/Ун-11, У/Ун-0

Трансформатор сухой ТСЛ 100/10/0,4 Д/Ун-11, У/Ун-0

Трансформатор сухой ТСЛ 160/6/0,4 Д/Ун-11, У/Ун-0

Трансформатор сухой ТСЛ 160/10/0,4 Д/Ун-11, У/Ун-0

Трансформатор сухой ТСЛ 250/6/0,4 Д/Ун-11, У/Ун-0

Трансформатор сухой ТСЛ 250/10/0,4 Д/Ун-11, У/Ун-0

Трансформатор сухой ТСЛ 400/6/0,4 Д/Ун-11, У/Ун-0

Трансформатор сухой ТСЛ 400/10/0,4 Д/Ун-11, У/Ун-0

Трансформатор сухой ТСЛ 630/6/0,4 Д/Ун-11, У/Ун-0

Трансформатор сухой ТСЛ 630/10/0,4 Д/Ун-11, У/Ун-0

Трансформатор сухой ТСЛ 1000/6/0,4 Д/Ун-11, У/Ун-0

Трансформатор сухой ТСЛ 1000/10/0,4 Д/Ун-11, У/Ун-0

Трансформатор сухой ТСЛ 1250/6/0,4 Д/Ун-11, У/Ун-0

Трансформатор сухой ТСЛ 1250/10/0,4 Д/Ун-11, У/Ун-0

Трансформатор сухой ТСЛ 1600/6/0,4 Д/Ун-11, У/Ун-0

Трансформатор сухой ТСЛ 1600/10/0,4 Д/Ун-11, У/Ун-0

Трансформатор сухой ТСЛ 2500/6/0,4 Д/Ун-11, У/Ун-0

Трансформатор сухой ТСЛ 2500/10/0,4 Д/Ун-11, У/Ун-0

проверить наличие на складе

Previous Next

ТЕХНИЧЕСКИЕ ХАРАКТЕРИСТИКИ ТРАНСФОРМАТОРОВ ТСЛ(З)

| тип трансформатора

и мощность, ква |

напряжение, кв | потери, вт |

напряжение короткого |

||

| вн | нн | х. х х |

к.з. | ||

| трансформатор сухой ТСЛ(З) — 250 | 6-10 | 0,4 | 1000 | 2750 | 4,0 |

| трансформатор сухой ТСЛ(З) — 400 | 1150 | 4300 | 4,0 | ||

| трансформатор сухой ТСЛ(З) — 630 | 1450 | 6100 | 6,0 | ||

| трансформатор сухой ТСЛ(З) — 1000 | 1800 | 9800 | 6,0 | ||

| трансформатор сухой ТСЛ(З) — 1600 | 2750 | 13500 | 6,0 | ||

| трансформатор сухой ТСЛ(З) — 2500 | 3840 | 18200 | 6,0 | ||

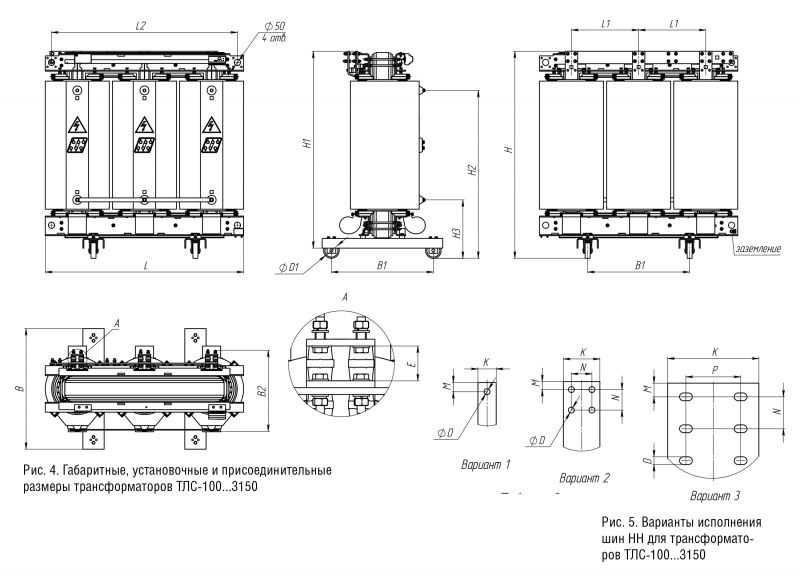

ГАБАРИТНЫЕ И УСТАНОВОЧНЫЕ РАЗМЕРЫ НА ТРАНСФОРМАТОР СУХОЙ ТСЛ(З)

| тип трансформатора

и мощность, ква |

Н, мм | В, мм | L, мм | МО, мм | h, мм | h2, мм | h3, мм | c, мм | l, мм | b, мм | Схема и группа соединения | Масса, кг |

| ТСЛ 250 | 1220 | 730 | 1430 | 425 | 910 | 550 |

У/Ун-0 |

1185 | ||||

| ТСЛЗ 250 | 1555 | 860 | 1720 | 1270 | 1270 | 100 | 1450 | |||||

| ТСЛ 400 | 1405 | 850 | 1560 | 460 | 1000 | 670 | 1690 | |||||

| ТСЛЗ 400 | 1725 | 980 | 1820 | 1460 | 1460 | 100 | 2000 | |||||

| ТСЛ 630 | 1340 | 850 | 1560 | 495 | 970 | 1685 | ||||||

| ТСЛЗ 630 | 1700 | 980 | 1870 | 1405 | 1405 | 100 | 2010 | |||||

| ТСЛ 1000 | 1615 | 1000 | 1840 | 570 | 1175 | 820 | 2880 | |||||

| ТСЛЗ 1000 | 1980 | 1014 | 2095 | 1685 | 1685 | 120 | 3160 | |||||

| ТСЛ 1250 | 1790 | 1000 | 1850 | 580 | 1325 | 3230 | ||||||

| ТСЛЗ 1250 | 2170 | 1014 | 2095 | 1870 | 1870 | 3610 | ||||||

| ТСЛ 1600 | 1990 | 1000 | 1930 | 605 | 1445 | Д/Ун-11 | 3998 | |||||

| ТСЛЗ 1600 | 2380 | 1115 | 2265 | 2050 | 2050 | 130 | 1070 | 4380 | ||||

| ТСЛ 2500 | 2245 | 1250 | 2080 | 665 | 1665 | 5500 | ||||||

| ТСЛЗ 2500 | 2660 | 1264 | 2255 | 2290 | 2095 | 150 | 5990 | |||||

все сертификаты

фотогалерея

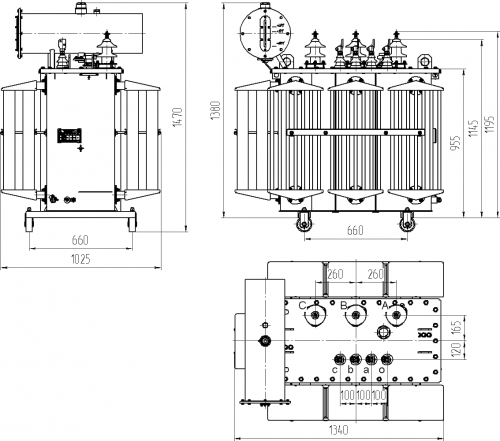

Торговый Дом Электромаш — Поставка трансформатора силового сухого ТЛС 63/6/0.

4

4Поставка трансформатора силового сухого ТЛС 63/6/0.4 D/Yn-11 У3 IP00 в Саратовскую область на одно из старейших нефтегазоперерабатывающих предприятие.

Общество с ограниченной ответственностью ТОРГОВЫЙ ДОМ «ЭЛЕКТРОМАШ» радо сообщить, что 11 июля 2017г. был заключен Договор поставки, с последующим выполнением процесса отгрузки щита собственных нужд в трансформатора силового сухого ТЛС 63/6/0.4 D/Yn-11 У3 IP00 в Саратовскую область на одно из старейших нефтегазоперерабатывающих предприятие.

В наличии трехфазные сухие трансформаторы с литой изоляцией типа ТСЛ (ТЛС) мощностью 63 и класса напряжения до 10 кВ. Сухие трансформаторы ТСЛ предназначены для преобразования электрической энергии в электросетях трехфазного переменного тока частотой 50 Гц. Устанавливаются в промышленных помещениях и общественных зданиях, к которым предъявляют повышенные требования в части пожаробезопасности, взрывозащищенности, экологической чистоты.

Обмотки сухого трансформатора ТСЛ низшего напряжения изготавливаются из алюминиевой фольги с изоляцией из стеклотканевого препрега (композиционные материалы-полуфабрикаты). Обмотки сухого трансформатора ТСЛ высшего напряжения заливаются эпоксидной смолой в вакуум-заливочной машине. Сухие трансформаторы ТСЛ выпускаются в исполнении со степенью защиты IР00 или IP21. Против перегрева силовые сухие трансформаторы ТСЛ защищены тепловой позисторной защитой, встроенной в обмотку низшего напряжения и выведенной на клеммы теплового реле. Регулирование напряжения до ±5% ступенями по 2,5%. ПБВ (переключение без возбуждения) путем перестановки перемычек.

Обмотки сухого трансформатора ТСЛ высшего напряжения заливаются эпоксидной смолой в вакуум-заливочной машине. Сухие трансформаторы ТСЛ выпускаются в исполнении со степенью защиты IР00 или IP21. Против перегрева силовые сухие трансформаторы ТСЛ защищены тепловой позисторной защитой, встроенной в обмотку низшего напряжения и выведенной на клеммы теплового реле. Регулирование напряжения до ±5% ступенями по 2,5%. ПБВ (переключение без возбуждения) путем перестановки перемычек.

СТРУКТУРА УСЛОВНОГО ОБОЗНАЧЕНИЯ ТРАНСФОРМАТОРА:

ТСЛ(3)-X/X УЗ

Т — Трехфазный; С — Охлаждение естественное воздушное, сухой; Л — Литой изоляции; (3) — Исполнение защищенное; X — Типовая мощность в киловольт-амперах; X — Класс напряжения обмотки ВН; УЗ — Климатическое исполнение и категория размещения

Техническая характеристика трансформатора силового сухого ТЛС 63/6/0.4 D/Yn-11 У3 IP00

|

Наименование параметра |

Значение параметра |

|

Класс нагревостойкости — F. |

F |

|

Вид климатического исполнения — У, УХЛ, Т. |

У, УХЛ, Т. |

|

Категория размещения — 3. |

3 |

|

Температура окруж. среды — от -45С до +40С. |

от -45С до +40С. |

|

Режим работы — длительный. |

длительный. |

|

Высота установки над уровнем моря — не более 1000 м. |

не более 1000 м. |

|

Трансформаторы ТСЛ не предназначены для работы в условиях тряски, вибрации, ударов, в химически активной, взрывоопасной, содержащей пыли окружающей среде. |

|

|

* Возможны изменения основных параметров по Вашему техническому заданию |

|

Подробную информацию об условиях поставки, ценах и условиях сотрудничества вы можете уточнить в отделе продаж ООО ТД «ЭЛЕКТРОМАШ».

Контактные данные приведены на сайте.

Как использовать OpenSSL и Internet PKI в системах Linux

Опубликовано: 1 апреля 2021 г. | | на Йорг Кастнинг (Акселератор, Судоер)

Изображение

Фото RODNAE Productions из Pexels

Эта статья является частью второй из трех, посвященных концепциям шифрования и инфраструктуре открытых ключей Интернета (PKI). В первой статье этой серии было представлено симметричное шифрование и шифрование с открытым ключом (асимметричное) в криптографии. Если вы не знакомы с базовой концепцией шифрования с открытым ключом, вам следует прочитать первую часть, прежде чем приступить к этой.

В этой части я покажу вам основы Transport Layer Security и Secure Socket Layer (TLS/SSL), как работает Internet PKI, а также OpenSSL, швейцарский армейский нож для задач TLS/SSL. Я рассказываю, как использовать OpenSSL для создания пар ключей и создания запроса на подпись сертификата (CSR) для отправки в ваш центр сертификации (CA) для подписи. После этого я расскажу о некоторых недостатках Интернета PKI, о которых вам следует знать.

После этого я расскажу о некоторых недостатках Интернета PKI, о которых вам следует знать.

[ Вам также могут быть интересны: Советы по безопасности для системных администраторов: Собственные ИТ, Защитите ИТ, Защитите ИТ ]

Предисловие

Предположим, что вы системный администратор, как и я, и одной из ваших задач является управление веб-сервером. Поскольку ваши пользователи заботятся о подлинности, целостности и конфиденциальности, вы хотели бы защитить свое веб-приложение каким-либо шифрованием.* Вы не знаете заранее, кто использует ваш сайт, поэтому симметричное шифрование исключено из-за его проблема с раздачей ключей. Вместо этого я использую шифрование с открытым ключом в следующих разделах.

TLS/SSL

Акронимы для Transport Layer Security и Secure Socket Layer — это TLS и SSL. В большинстве случаев они взаимозаменяемы, и это нормально. Хотя старые версии протокола SSL устарели, в наши дни в Интернете обычно можно найти TLSv1. 2 и TLSv1.3. TLS используется в соединениях HTTPS между некоторыми клиентами и некоторыми веб-серверами. На следующем изображении показан простой пример рукопожатия HTTPS.

2 и TLSv1.3. TLS используется в соединениях HTTPS между некоторыми клиентами и некоторыми веб-серверами. На следующем изображении показан простой пример рукопожатия HTTPS.

Изображение

Полное рукопожатие TLS 1.2 с данными синхронизации (Источник: Full_TLS_1.2_Handshake.svg)

Во-первых, между клиентом и сервером происходит известное рукопожатие TCP. Затем клиент запускает рукопожатие HTTPS, отправляя ClientHello . На этом этапе клиент передает информацию о запрашиваемом имени сервера и поддерживаемых наборах шифров. Сервер отвечает сообщением ServerHello , передает выбранный набор шифров, параметры соединения и отправляет информацию для расчета симметричного ключа для текущего соединения. И последнее, но не менее важное: он отправляет клиенту свой сертификат для аутентификации.

Если вы хотите получить полное представление о TLS и SSL, я рекомендую книгу Ивана Ристича Bulletproof SSL and TLS.

Перейти к сертификату, который сервер передал клиенту. Он содержит открытый ключ сервера, который клиент использует для шифрования данных перед их отправкой на сервер. Доверенный центр сертификации (ЦС) подписал открытый ключ в сертификате. Сегодня каждая операционная система и веб-браузер имеют хранилище, содержащее открытые ключи множества различных доверенных ЦС. Эти открытые ключи затем используются для проверки подписей в сертификатах сервера, подобных описанному здесь. Таким образом, клиент может проверить подлинность сервера и то, что это правильный хост, к которому клиент хочет подключиться.

Он содержит открытый ключ сервера, который клиент использует для шифрования данных перед их отправкой на сервер. Доверенный центр сертификации (ЦС) подписал открытый ключ в сертификате. Сегодня каждая операционная система и веб-браузер имеют хранилище, содержащее открытые ключи множества различных доверенных ЦС. Эти открытые ключи затем используются для проверки подписей в сертификатах сервера, подобных описанному здесь. Таким образом, клиент может проверить подлинность сервера и то, что это правильный хост, к которому клиент хочет подключиться.

Как видите, шифрование с открытым ключом используется в этом сценарии для двух задач:

- Проверка подлинности сервера

- Использовать открытый ключ сервера для передачи зашифрованных данных на сервер

Имейте в виду, что шифрование с открытым ключом используется только для установления соединений HTTPS и расчета симметричного сеансового ключа, используемого для дальнейшего обмена данными. Это потому, что симметричное шифрование намного быстрее, чем асимметричное.

OpenSSL

Теперь вопрос в том, как получить пару ключей для веб-сервера? Как указывалось ранее, OpenSSL — это швейцарский армейский нож для задач SSL и TLS. Поскольку его документация оставляет некоторые возможности для улучшения, я предлагаю вам прочитать бесплатную книгу OpenSSL Cookbook Ивана Ристича, чтобы получить все подробности. Моя статья посвящена созданию пары ключей и запроса на подпись сертификата (CSR) для одного доменного имени и CSR, включающего несколько доменных имен.

CSR необходим для отправки открытого ключа и другой информации о вашем домене в центр сертификации для подписи. Подписанный открытый ключ, который вы получите обратно, является вашим сертификатом, который вы установите на свой веб-сервер вместе с соответствующим закрытым ключом.

Создание закрытого ключа и CSR для одного домена

Далее я приведу пример создания закрытого ключа (RSA 2048 бит) и CSR за один шаг. Вы введете всю необходимую информацию.

$ openssl req -newkey rsa:2048 -keyout example.com.key -out example.com.csr Генерация закрытого ключа RSA ...............++++++ ................................................. ................................................. .............++++++ запись нового закрытого ключа в «example.com.key» Введите парольную фразу PEM: Проверка — введите парольную фразу PEM: ----- Вас попросят ввести информацию, которая будет включена в ваш запрос сертификата. То, что вы собираетесь ввести, называется отличительным именем или DN. Полей довольно много, но вы можете оставить некоторые пустыми Для некоторых полей будет значение по умолчанию, Если вы введете «.», поле останется пустым. ----- Название страны (двухбуквенный код) [AU]:DE Название штата или провинции (полное название) [Some-State]:EXAMPLE-STATE Название местности (например, город) []:Пример города Название организации (например, компания) [Internet Widgits Pty Ltd]:Example Ltd Название организационного подразделения (например, секция) []:IT Обычное имя (например, полное доменное имя сервера или ВАШЕ имя) []:example.

com Адрес электронной почты []:[email protected] Пожалуйста, введите следующие «дополнительные» атрибуты будет отправлен с вашим запросом сертификата Пароль вызова []: Необязательное название компании []:

Оба файла находятся в вашем текущем рабочем каталоге. Парольная фраза, которую вы ввели в процессе создания, защищает ваш файл закрытого ключа. Если вы откроете их в какой-либо программе просмотра текста, вы узнаете только, что это закрытый ключ и CSR, но не найдете дополнительной текстовой информации:

$ cat example.com.{key,csr}

-----НАЧАТЬ ЗАШИФРОВАННЫЙ ЗАКРЫТЫЙ КЛЮЧ-----

MIIFHDBOBgkqhkiG9w0BBQ0wQTApBgkqhkiG9w0BBQwwHAQIaoQRP0LFgu4CAggA

MAwGCCqGSIb3DQIJBQAwFAYIKoZIhvcNAwcECFWvUl1tJyJNBIIEyCFv43Q7xe+F

Am5EtIJO2FtwbjXV9hQpl4Zb4JlG7vQvt7ah2/hQcPFYnjJJnlu8gP84tne1risc

2YWxsZQ3sZLtIorVIqEOsCumJpoqS8AsAw/fuFIwRpXZenX2/snGwQSVN545BDGV

lzGnUph8lnrG9Kho5loiqYTAQWYUCwgLwe8fWOdXXWY6+UdKjJHaUYxHdkuMBvnQ

FJ+Iln4b4onLrGcFKJgNkJ/AShkW/m31ZvRXNX2QiKgl6u3zDTSE3l6rfVaPEJyx

g43guPil9nNrGS5rPt6XWEvtWSTfSFEVrMTBSTr1BrUipfnN3gFfCmtNqoSNdkjk

pI9vsRekjzGZnVp763WGXmxx59/sXwgLnA7Br5K+7B1ECA9Z8iRzfB4OmSrR8HVb

uYGRlq5jq/GgBTddFQRYUna0bufGRRBntIjOesYGbvWrg4dTnF8jncqvM+eXJtCv

Va0RrpTtuZbdRf3/5scjlFpvWQs705tbi777AIw9MySVpsgFY8eD8shKYNpQoRx5

kiILlkbabNK1EPOdnCBSCfHoK2ssZFKegc0xG8HLM4iwVS/fg3O02HS2jP74wPJ91sN81IvJ+W1OJ8MizkLJDc4bAER/yo9O7hMJ1ITxlUXWcr0Zwxi1cQzmLLocFh56

ukQ8N9iAEnl1m2Ax98hbxtrHVVjGBBbrcIrrp/KfMAUcM6goUjz2PG9+XI5/6bkA

0g4qSNVotdPaYTnco0eRClzxvollE8CBeVECql7+KN3VA0VM2Rtpb98QQZ+asKkY

fYf8byQLiCPED4NPkLeYKKL9CrMz+p7Zt3j/q5n0CLEbf/ZX8S6677m6+Hie9ArE

PU1fwpxonH9b4zvZnrsa9FfKW7zIWXq/tt885EjqzxvVUQKcCn2A3lXoXC3FoLaA

jmWKjue9vZAdn29C0E4+Ruk4oGfr/FipI4lZKH+sT1u86Gotjg2W3ZIe8I+Na7v/

SJnAO86L7cuG6PFHyt8tBYF7l3WV465GP5PW3bJc0TQnNRUoisMzEH0CRlwYqCHj

YIOeZWFCJeyR52Y8qI2yG/hgKMJQ4e/0vFy+y7lOdU6TSKZ96E3XEVjLPsHKCW0S

aEX1gLQdtoTQciwAnzrl9uu/xbyoW7CLTg7Hny8LgJZr+YQaILd1wljEX3KflicE

N7stTCj0eF8Ah3LgPMhvJ9Zy6OGdVw/oU9rJXhQD3Z6WpQkCrrfE4/LymuXGdmGI

bGlCpuHB8Vlij4om2YnOZebPiDiOLZ9cawanmZkm3YedPbYJbv1NW9koToLKbuW8

1ZDyzcpFjOaYBtut6RdvNYfZ1OmJPd8jyKuGKRYnqDbeQ/Snk74BNkBiV+02ozGF

AGd1s45A94fFAtzFObY0HZ4JucjspJK6Y2yphPKhPHQiW7vm1mlvRgY3WN6DINq4

+3Irdwpxky7hxPToh3aUjzlTLdruqR1dk+JSV1+SFypoBhPBlbx/zglh0ncttbeM

5/Хгу+uXp+ePf7g64lnPFjVIoVBega4CAMHQqffA5c2z3f9qKThIh2IgS5e7GOR

GHL57MVtvBjUtUyc8eFx4EzgmWVV7D/JzxVDpUBWeAn1yNeOoxjuf2tkZgb/+GNi

tlbRN/s0Yo8lnbEuplF9UQ==

-----КОНЕЦ ЗАШИФРОВАННОГО ЗАКРЫТОГО КЛЮЧА-----

-----НАЧАТЬ ЗАПРОС СЕРТИФИКАТА-----

MIIC4TCCAckCAQAwgZsxCzAJBgNVBAYTAkRFMRYwFAYDVQQIDA1FWEFNUExFLVNU

QVRFMRUwEwYDVQQHDAxFeGFtcGxlIENpdHkxFDASBgNVBAoMC0V4YW1wbGUgTHRk

MQswCQYDVQQLDAJJVDEUMBIGA1UEAwwLZXhhbXBsZS5jb20xJDAiBgkqhkiG9w0B

CQEWFXdlYm1hc3RlckBleGFtcGxlLmNvbTCCASIwDQYJKoZIhvcNAQEBBQADggEP

ADCCAQoCggEBAMAc6BwShsBWi1DcsHnF88m99fDiDESpD9zq4VCq+wpcc6RjPmAf

7uG8ha+CSiyvr9fDgJfzMDpDUG5W2R+WLQhe+9IS8VFHqpT7ePwHlFt7h+0Rx3ke

us9ErY085jFHvGziuhuh5fGE0Ez69LT0ZujeeNad2GEuGQSRTWuloNVTyFy0hIb2

f6fAsGBGbW9uSjW8L4hIPpmUgL5LDZ9Ev6p9/MrNITeUwkIi+FaM3NYrf9Xx2MI2

/frl7ZTl2uGyW8uh34sd6vMoaw1arI+RI/mcxyvADP5qAtnDRhXCPgZBPI0sFpX4

MAVj99+VvxahSubB3yxca8DDFn8cbBfZMBUCAwEAAaAAMA0GCSqGSIb3DQEBCwUA

A4IBAQADSBAnoTFFUphk7EnMRM34oFg4tzoGkV46eLLnUlu0cLmggzuw+BBg0/Zx

3vVjqu7wudr9bg+u0vNHc0UjuAmU5NVhwb4WHBZHw5Lba6WNKVLzYoC4ZzeU1MyW

TYh7O76mZzmXVpppotcK5uU5ojDhiiaxkQuqWlsk3txdf/qJ/1F/pFnHRydT0hMf

JQBYo7FLIa+ZuHEysjoUmoo0arLJyuymlWYWFMzV/ds0r4ci9AtUfUUbt3JgcVhZ

+h0KQNf26D96c9C+5v5PnV2pVs4tIzY08HQKEmbWqKyTWToxwID6Qi/dNqhDwt7B

UN4g4tNW1wIRPW76nHKGsgTRJFRq

-----КОНЕЦ ЗАПРОСА СЕРТИФИКАТА----- Ну, это не очень полезно для человеческого разума, поэтому в следующем разделе вы найдете команды для просмотра параметров вашего закрытого ключа и CSR в более удобочитаемой форме.

Проверка закрытого ключа

Внимание : Никогда никому не сообщайте свой закрытый ключ(и). Они ваши и только ваши. Держите их в секрете, в целости и сохранности. Следуйте политикам вашей организации по работе с закрытыми ключами, CSR и сертификатами. От этого может зависеть безопасность вашей организации (и вашей работы).

В следующем примере показано, как выглядит закрытый ключ. При нормальной работе обычно нет необходимости распечатывать такой приватный ключ.

$ openssl pkey -text -noout -in example.com.key Введите парольную фразу для example.com.key: Закрытый ключ RSA: (2048 бит, 2 простых числа) модуль: 00:c0:1c:e8:1c:12:86:c0:56:8b:50:dc:b0:79:c5: f3:c9:bd:f5:f0:e2:0c:44:a9:0f:dc:ea:e1:50:aa: fb:0a:5c:73:a4:63:3e:60:1f:ee:e1:bc:85:af:82: 4a:2c:af:af:d7:c3:80:97:f3:30:3a:43:50:6e:56: d9:1f:96:2d:08:5e:fb:d2:12:f1:51:47:aa:94:fb: 78:fc:07:94:5b:7b:87:ed:11:c7:79:1e:ba:cf:44: объявление:8d:3c:e6:31:47:bc:6c:e2:ba:1b:a1:e1:f1:84: d0:4c:fa:f4:b4:f4:66:e8:de:78:d6:9d:d8:61:2e: 19:04:91:4d:6b:a5:a0:d5:53:c8:5c:b4:84:86:f6: 7f:a7:c0:b0:60:46:6d:6f:6e:4a:35:bc:2f:88:48: 3e:99:94:80:be:4b:0d:9f:44:bf:aa:7d:fc:ca:cd: 21:37:94:c2:42:22:f8:56:8c:dc:d6:2b:7f:d5:f1: d8:c2:36:fd:fa:e5:ed:94:e5:da:e1:b2:5b:cb:a1: дб:8b:1d:ea:f3:28:6b:0d:5a:ac:8f:91:23:f9:9c: c7:2b:c0:0c:fe:6a:02:d9:c3:46:15:c2:3e:06:41: 3c:8d:2c:16:95:f8:30:05:63:f7:df:95:bf:16:a1: 4a:e6:c1:df:2c:5c:6b:c0:c3:16:7f:1c:6c:17:d9: 30:15 публичный экспонент: 65537 (0x10001) частныйЭкспонент: 3d:34:f8:7e:79:28:95:7e:fd:43:f6:0c:03:c0:1d: бб:d8:d9:d2:b5:32:53:6d:c9:b0:08:e5:60:5e:19: 3d:63:d7:34:38:aa:56:d5:d5:b5:f5:ea:61:d0:90: f1:4b:c8:2a:66:0f:42:5a:28:b3:67:5e:e8:c8:a2: c4:7d:84:3b:76:87:a4:96:84:6b:f0:f9:58:1e:06: 9d:c5:8c:6e:d9:1c:a5:5b:54:c2:32:18:32:91:1e: fa:30:bc:e6:56:84:a1:ec:5a:7f:13:44:79:3д:67: 5f:1f:55:77:91:a6:77:ea:e9:74:f7:35:49:40:f6: 97:8d:f3:ac:a8:48:65:ae:8e:84:34:16:d8:e8:7d: 71:b2:30:29:df:fd:db:ff:8a:0f:68:af:d5:76:48: 15:эк:78:14:51:1б:13:де:45:д0:73:7д:кд:32:9а: 0c:08:3f:1e:2a:67:c4:db:51:b8:74:e2:1f:ba:a7: 86:6c:9f:7f:9d:49:75:5a:54:47:3d:01:e6:64:83: 7d:6b:d9:52:0a:d8:f3:a7:1a:28:61:f2:01:9b:32: e2:cf:99:2b:3a:35:f1:21:88:f8:37:c7:80:80:69: 2e:2b:05:9b:00:c8:49:a9:08:a9:bf:d3:74:e0:0c: 18:13:35:74:e9:03:d6:6b:6b:09:bd:b3:9c:b9:04: с1 премьер1: 00:e0:d6:d1:18:cd:60:b2:18:29:93:3f:7a:79:e3: 9b:59:f6:f6:52:74:3d:65:df:92:8f:2c:dc:fb:06: ca:c1:e6:85:d7:2e:a8:1c:04:1d:07:e1:be:0a:64: e4:75:5f:44:71:6b:a7:16:94:46:81:e0:65:b3:09: 3a:55:0e:a8:f0:d9:ee:9f:4e:b4:46:c9:9a:32:b7: f4:63:9f:b7:e2:54:8c:6f:8f:52:a1:98:07:34:04: da:56:38:02:f0:4b:54:48:c1:20:29:23:08:19:93: 69:4e:7a:a5:ab:e4:8a:c3:f5:85:37:82:fa:73:ca: 51:fa:f6:9d:4b:d9:ae:b7:eb премьер2: 00:da:bc:fa:d3:56:b9:6d:82:73:95:9f:b7:42:42: 4а:еб:5а:98:5c:9c:4d:f7:60:1b:46:1b:6b:87:a5: b3:8b:ce:a4:fe:2b:ee:65:89:5c:85:22:e0:71:62: cf:2a:36:ac:aa:1d:d3:66:29:c4:dc:dc:5a:d8:6d: ce:52:9a:ea:b4:12:c6:24:79:d2:50:08:27:e1:a5: 3d:50:01:5a:fe:1e:86:c5:e1:d7:34:24:d3:00:84: fa:45:ab:20:69:17:9d:c7:16:8a:04:85:e3:4b:df: 08:5d:71:63:74:d4:78:fd:ea:c5:9c:61:68:55:bc: f9:3b:0d:96:80:a1:45:b7:ff экспонента1: 19:ce:4e:1d:8c:a5:06:8b:e3:69:b5:25:77:8b:fa: 2e:af:3b:c2:66:f9:0d:12:46:1e:0c:c6:28:41:b5: 4f:e0:07:88:95:20:52:66:de:76:23:20:ce:cc:99: b4:27:05:12:07:8b:1b:fa:54:c5:5f:5e:0c:d8:88: 4b:6e:ed:51:07:92:6d:d2:78:ba:8f:35:15:91:2b: 89:ab:b1:4d:56:ea:ef:7b:01:be:ee:56:15:50:61: 46:f8:12:ce:45:b7:1c:ca:9d:c8:5a:ee:f9:10:84: 4b:af:a4:08:40:a8:f4:a8:df:6b:69:ab:19:53:25: 69:аа:98:8ф:36:22:е9:95 экспонента2: 68:45:57:e8:30:da:39:da:ca:d0:93:8f:5f:75:8c: 93:3e:df:8c:9e:32:08:6f:76:f0:e7:97:4d:d5:6e: 8e:81:d6:63:17:7c:10:48:f7:a2:bb:aa:74:42:9e: f0:c7:99:6d:8a:c4:40:5a:3e:ee:ed:d8:1c:7d:d3: б1:кб:09:81:07:c6:0e:93:47:ef:40:c4:0a:2b:a3: дб:a4:99:c4:b3:b6:99:53:fc:2b:6e:36:6b:73:f8: 7e:07:82:6e:b6:84:4e:e8:6e:a8:93:4e:73:d7:80: fc:52:56:0f:d6:4d:4a:f5:84:77:f4:73:31:13:e1: 57:06:36:2д:61:33:83:эф коэффициент: 00:99:64:d8:95:ad:72:3b:f0:a9:4d:d5:94:72:e3: 5e:bd:17:42:1a:65:c9:1b:bb:eb:e8:09:1a:f8:c6: 93:ee:9d:1d:39:b0:4f:35:70:a6:c3:0c:1f:45:fa: 4b:e3:07:d3:00:6d:20:c7:d9:07:7f:2f:11:25:81: 45:52:21:be:c6:39:a4:42:3d:a8:29:22:a4:80:69: 0f:b6:aa:39:c5:9d:35:81:8b:36:20:f4:93:0с:2с: 4e:25:95:e9:02:5e:ed:97:6d:84:70:97:11:78:26: 4f:f6:76:7b:f2:b9:3c:08:59:6c:44:50:16:f0:41: 51:16:0a:b4:74:92:f3:3c:2c

Проверка CSR

В следующем примере показано, как просмотреть CSR перед его отправкой в центр сертификации для подписания.

$ openssl req -text -noout -in example.com.csr Запрос сертификата: Данные: Версия: 1 (0x0) Тема: C = DE, ST = EXAMPLE-STATE, L = Пример города, O = Example Ltd, OU = IT, CN = example.com, адрес электронной почты = [email protected] Информация об открытом ключе субъекта: Алгоритм открытого ключа: rsaEncryption Открытый ключ RSA: (2048 бит) Модуль: 00:c0:1c:e8:1c:12:86:c0:56:8b:50:dc:b0:79:с5: f3:c9:bd:f5:f0:e2:0c:44:a9:0f:dc:ea:e1:50:aa: fb:0a:5c:73:a4:63:3e:60:1f:ee:e1:bc:85:af:82: 4a:2c:af:af:d7:c3:80:97:f3:30:3a:43:50:6e:56: d9:1f:96:2d:08:5e:fb:d2:12:f1:51:47:aa:94:fb: 78:fc:07:94:5b:7b:87:ed:11:c7:79:1e:ba:cf:44: объявление:8d:3c:e6:31:47:bc:6c:e2:ba:1b:a1:e1:f1:84: d0:4c:fa:f4:b4:f4:66:e8:de:78:d6:9d:d8:61:2e: 19:04:91:4d:6b:a5:a0:d5:53:c8:5c:b4:84:86:f6: 7f:a7:c0:b0:60:46:6d:6f:6e:4a:35:bc:2f:88:48: 3д:99:94:80:be:4b:0d:9f:44:bf:aa:7d:fc:ca:cd: 21:37:94:c2:42:22:f8:56:8c:dc:d6:2b:7f:d5:f1: d8:c2:36:fd:fa:e5:ed:94:e5:da:e1:b2:5b:cb:a1: дб:8b:1d:ea:f3:28:6b:0d:5a:ac:8f:91:23:f9:9c: c7:2b:c0:0c:fe:6a:02:d9:c3:46:15:c2:3e:06:41: 3c:8d:2c:16:95:f8:30:05:63:f7:df:95:bf:16:a1: 4a:e6:c1:df:2c:5c:6b:c0:c3:16:7f:1c:6c:17:d9: 30:15 Показатель: 65537 (0x10001) Атрибуты: в0:00 Алгоритм подписи: sha256WithRSAEncryption 03:48:10:27:а1:31:45:52:98:64:эк:49:cc:44:кд:f8:а0:58: 38:b7:3a:06:91:5e:3a:78:b2:e7:52:5b:b4:70:b9:a0:83:3b: b0:f8:10:60:d3:f6:71:de:f5:63:aa:ee:f0:b9:da:fd:6e:0f: ae:d2:f3:47:73:45:23:b8:09:94:e4:d5:61:c1:be:16:1c:16: 47:c3:92:db:6b:a5:8d:29:52:f3:62:80:b8:67:37:94:d4:cc: 96:4d:88:7b:3b:be:a6:67:39:97:56:9a:69:a2:d7:0a:e6:e5: 39:a2:30:e1:8a:26:b1:91:0b:aa:5a:5b:24:de:dc:5d:7f:fa: 89:ff:51:7f:a4:59:c7:47:27:53:d2:13:1f:25:00:58:a3:b1: 4б:21:аф:99:б8:71:32:б2:3а:14:9а:8а:34:6а:б2:с9:ка:ес: a6:95:66:16:14:cc:d5:fd:db:34:af:87:22:f4:0b:54:7d:45: 1b:b7:72:60:71:58:59:fa:1d:0a:40:d7:f6:e8:3f:7a:73:d0: быть:e6:fe:4f:9d:5d:a9:56:ce:2d:23:36:34:f0:74:0a:12:66: d6:a8:ac:93:59:3a:31:c0:80:fa:42:2f:dd:36:a8:43:c2:de: c1:50:de:20:e2:d3:56:d7:02:11:3d:6e:fa:9c:72:86:b2:04: d1:24:54:6a

Создание CSR, включающего несколько доменных имен

В некоторых ситуациях ваше приложение доступно под разными доменными именами, например:

- example.

com

com - www.example.com

- app.example.com

Для создания CSR, содержащего все три доменных имени, вы можете использовать файл конфигурации. Например, используйте свой любимый текстовый редактор, чтобы создать файл со следующим содержимым:

[ req ] биты по умолчанию = 2048 default_keyfile = test_privatekey.pem отличительное_имя = req_distinguished_name шифр_ключ = нет подсказка = нет string_mask = номерная_строка req_extensions = v3_req [ v3_req ] базовые ограничения = CA:FALSE keyUsage = digitalSignature, keyEncipherment, dataEncipherment расширенныйKeyUsage = серверная проверка подлинности, клиентская проверка подлинности subjectAltName = DNS:example.com, DNS:www.example.com, DNS: app.example.com [ req_distinguished_name ] имя страны = Германия stateOrProvinceName = ПРИМЕР-СОСТОЯНИЕ localityName = пример города 0.organizationName = Пример ООО. OrganizationUnitName = ИТ общее имя = example.com

Первый раздел [ req ] указывает, что закрытый ключ RSA с 2048 битами должен быть сгенерирован и сохранен как test_privatekey. . Кроме того, этот раздел содержит информацию о поиске битов, которые вы ввели интерактивно в предыдущем разделе этой статьи (в разделе [req_distinguished_name] . В [v3_req] вы найдете некоторые ограничения на keyUsage , но больше главное, для этой статьи параметр subjectAltName , где указано общее имя и все дополнительные имена. Сохраните его как  pem

pem openssl.cnf и запустите с помощью следующей команды для создания закрытого ключа и CSR:

$ openssl req -batch -new -config openssl.cnf -out example.com.csr Генерация закрытого ключа RSA ................................................. ......................++++++ ...................................++++++ запись нового закрытого ключа в 'test_privatekey.pem' ----- $ лс example.com.csr openssl.cnf test_privatekey.pem

Имейте в виду, что в этом примере фраза-пароль не защищает закрытый ключ. Это удобно, когда вы хотите, чтобы веб-сервер мог его прочитать. Но следите за ним и берегите его.

Но следите за ним и берегите его.

CSR хранится в example.com.csr , и вы можете проверить содержимое, как и раньше:

$ openssl req -text -noout -in example.com.csr Запрос сертификата: Данные: Версия: 1 (0x0) Тема: C = DE, ST = EXAMPLE-STATE, L = Example City, O = Example Ltd., OU = IT, CN = example.com Информация об открытом ключе субъекта: Алгоритм открытого ключа: rsaEncryption Открытый ключ RSA: (2048 бит) Модуль: 00:b4:се:85:79:cc:74:f4:36:13:fe:c0:ff:57:6a: 31:0f:68:80:17:eb:f4:0f:b5:3f:56:dd:34:c8:4d: a8:3f:f0:5f:fa:0a:f8:94:4d:3b:92:59:05:c2:c3: 8f:54:40:5d:db:d7:d8:f8:e5:a7:f4:a4:d5:77:18: cc:dc:21:37:f1:72:23:28:16:f2:fe:03:67:a1:e3: 22:3d:85:80:0b:dd:e2:44:95:97:5f:12:3d:ab:f2: 8c:0d:71:c3:8a:76:4f:d1:5b:89:5b:14:c4:e3:33: 2e:5f:5a:1d:46:e0:4b:7b:f0:cf:ba:a5:ab:35:7f: 57:70:б0:97:0d:47:d8:3e:0c:ef:15:45:2d:c2:df: d7:3b:91:6f:1b:2e:96:e3:a5:3f:32:32:ad:67:57: 5b:72:09:35:a8:bc:e6:78:07:c5:65:ea:f7:29:3d: 77:2e:3c:6b:e8:94:49:2b:28:de:9c:11:92:bf:05: b8:ab:05:d1:51:78:82:13:58:f4:79:4f:ad:f4:ec: 42:8d:74:12:22:48:c0:6f:87:95:45:2d:8e:6d:2f: 78:ab:d9:41:c5:56:bb:ed:b9:5d:23:d9:6e:f9:80: 88:3d:2b:f2:f9:a3:45:98:15:99:19:c0:65:22:df: 8а:б2:е1:71:9e:7f:42:8d:6f:ce:9a:81:18:a4:22: б3:85 Показатель: 65537 (0x10001) Атрибуты: Запрошенные расширения: Основные ограничения X509v3: КА: ЛОЖЬ Использование ключа X509v3: Цифровая подпись, шифрование ключей, шифрование данных Использование расширенного ключа X509v3: Аутентификация веб-сервера TLS, Аутентификация веб-клиента TLS X509v3 Альтернативное имя субъекта: DNS:example.com, DNS:www.example.com, DNS:app.example.com Алгоритм подписи: sha256WithRSAEncryption 96:4b:00:08:e3:44:20:fe:b4:45:01:ac:e6:28:27:f9:22:e4: da:ea:99:45:d3:dd:44:04:b6:c8:29:2f:a9:5d:f2:bb:92:6e: 86:a4:c6:22:fb:1b:c0:89:29:bc:00:b4:69:bc:cf:29:01:e7: b3:d2:b6:f5:cc:95:b1:d1:a2:f6:8d:b4:40:a4:94:4f:7f:1d: cc:aa:d4:9c:7e:6d:53:2d:eb:2a:7a:2f:0e:b8:c0:4d:13:71: 19:дд:30:2к:д6:ред:03:а9:70:фф:90:71:82:6а:4д:64:93:1д: 60:c4:f3:cc:16:07:81:47:63:e9:4a:f5:79:99:b8:5e:e0:e1: bb:68:8b:45:08:91:4a:d6:dc:70:e6:b4:75:11:77:a6:3d:54: 64:55:50:9f:27:1d:fe:d2:96:19:7b:d2:10:a5:4b:ef:33:6e: 9d:31:5b:a3:4e:89:11:b6:09:c6:07:d6:c9:8e:e7:88:c9:be: 9a:78:3e:2c:82:76:08:20:e0:1a:e8:9e:fd:7a:b0:3c:6b:5c: 60:a1:77:98:7c:dd:98:93:c6:d8:d3:f4:de:9a:8f:5a:f3:10: d1:df:18:a7:7d:bc:2c:50:4e:b9:bf:90:62:57:46:2f:39:b9: 82:1d:5a:1c:bc:92:9f:5b:7e:e0:ac:7d:29:63:fb:04:e9:71: 68:53:33:90

Вы должны распознать раздел x509v3 Альтернативное имя субъекта , содержащий все нужные вам доменные имена.

Независимо от того, нужно ли вам в сертификате только одно доменное имя или несколько, теперь вы знаете, как сгенерировать необходимый CSR. Для более глубокого понимания предлагаю вам обратиться к книге, которую я рекомендовал выше.

PKI Интернета

Теперь, когда у вас есть CSR, готовый для подписания доверенным центром сертификации, пришло время изучить PKI Интернета. Вот общий обзор. Подробности см. в RFC 5280.

В PKI Интернета существуют следующие роли:

Абонент — Кто-то, кто хотел бы предоставить защищенный сервис TLS/SSL. Так что, наверное, ты и я.

Центр сертификации (ЦС) — проверяет личность подписчиков или их доменов и выдает сертификаты, которые можно установить на веб-серверах. Он также предоставляет информацию об отозванных сертификатах.

Проверяющая сторона — это может быть веб-браузер или другой тип клиента, который пытается проверить сертификат, отправленный вашим веб-сервером. Для проверки сертификата используются так называемые якоря доверия. Якоря доверия — это сертификаты, которым полностью доверяют и которые хранятся в доверенном хранилище ЦС браузера.

Для проверки сертификата используются так называемые якоря доверия. Якоря доверия — это сертификаты, которым полностью доверяют и которые хранятся в доверенном хранилище ЦС браузера.

Обычно следующий рабочий процесс завершается до того, как веб-браузер проверит сертификат с вашего веб-сервера.

- Создать закрытый ключ с помощью OpenSSL

- Создать CSR с помощью OpenSSL

- Отправить CSR в CA для подписания

- Получение подписанного сертификата от ЦС

- Установите закрытый ключ и сертификат на свой веб-сервер

- Ваши пользователи/клиенты могут начать использовать ваш сайт/приложение

Вспомните, что вы уже знаете о шифровании с открытым ключом. Вы можете использовать закрытый ключ для подписи сообщения и использовать соответствующий открытый ключ для проверки подписи. Нечто очень похожее происходит, когда ЦС подписывает ваш открытый ключ и выдает сертификат.

Сам сертификат представляет собой структуру данных, которая включает в себя некоторую информацию о вас или вашей организации. Он содержит доменное имя, ваш открытый ключ, имя ЦС, выпустившего сертификат, и подпись ЦС. Чтобы дать вам пример, я покажу вам сертификат, который в настоящее время используется в моем личном блоге, и объясню его наиболее важные разделы (сокращенные для лучшего обзора).

Он содержит доменное имя, ваш открытый ключ, имя ЦС, выпустившего сертификат, и подпись ЦС. Чтобы дать вам пример, я покажу вам сертификат, который в настоящее время используется в моем личном блоге, и объясню его наиболее важные разделы (сокращенные для лучшего обзора).

$ echo "" |openssl s_client -connect www.my-it-brain.de:443 | OpenSSL x509-текст -ноут depth=2 O = Digital Signature Trust Co., CN = DST Root CA X3 проверить возврат: 1 depth=1 C = US, O = Let’s Encrypt, CN = R3 проверить возврат: 1 глубина=0 CN = www.my-it-brain.de проверить возврат: 1 ВЫПОЛНЕНО Сертификат: Данные: Версия: 3 (0x2) Серийный номер: 04:50:26:2d:14:91:0f:23:32:af:19:d8:38:a6:00:cf:b4:d6 Алгоритм подписи: sha256WithRSAEncryption Эмитент: C = США, O = Let's Encrypt, CN = R3 Срок действия Не раньше: 16 февраля 22:34:35 2021 по Гринвичу Не после: 17 мая 22:34:35 2021 по Гринвичу Тема: CN = www.my-it-brain.de Информация об открытом ключе субъекта: Алгоритм открытого ключа: rsaEncryption Открытый ключ RSA: (2048 бит) Модуль: [...] Показатель: 65537 (0x10001) Х509расширения v3: [...]

Часть после « Сертификат: » содержит такую информацию, как серийный номер, алгоритм подписи, используемый для подписи открытого ключа, имя эмитента, период времени, в течение которого этот сертификат действителен, домен имя и открытый ключ. Но взгляните на самые первые строки, поскольку они показывают путь для подписи:

depth=2 O = Digital Signature Trust Co., CN = DST Root CA X3. проверить возврат: 1 depth=1 C = US, O = Let’s Encrypt, CN = R3 проверить возврат: 1 глубина=0 CN = www.my-it-brain.de проверить возврат: 1 ГОТОВО

То, что вы видите, это цепочка доверия. Вы могли видеть, что этот сертификат (открытый ключ, связанный с полным доменным именем www.my-it-brain.de ) был подписан Let’s Encrypt R3 (R3 — это имя сертификата), который, в свою очередь, был подписан Digital Signature Trust Co. DST Root CA X3 (здесь DST Root CA X3 — название сертификата).

Но как ваш браузер узнает, доверять ли одному из этих сертификатов? Сертификат DST Root CA X3 хранится в якоре доверия вашего браузера. См. следующее изображение, на котором показан якорь доверия моего браузера:

См. следующее изображение, на котором показан якорь доверия моего браузера:

Изображение

Эта запись указывает вашему браузеру доверять всем сертификатам, подписанным корневым ЦС DST X3. Цепочка доверия построена на моем листовом сертификате для www.my-it-brain.de . На следующем рисунке показано, как работает цепочка доверия.

Изображение

Источник изображения: Yuhkih, CC BY-SA 4.0.

Обратите внимание, что между вашим сертификатом конечного объекта и якорем доверия в хранилище вашего браузера может быть более одного промежуточного сертификата. Важно, чтобы ваш браузер мог проверить каждый сертификат в цепочке, чтобы проверить ваш конечный сертификат. Это важно отметить, потому что, если ваш браузер пропустит один из промежуточных сертификатов, проверка вашего сертификата не удастся.

Обычно вы получаете сертификат полной цепочки от вашего ЦС, включая ваш сертификат и все задействованные промежуточные звенья, вплоть до некоторого корневого сертификата, находящегося в якоре доверия вашего браузера.

среды — от -45С до +40С.

среды — от -45С до +40С.

com.key -out example.com.csr

Генерация закрытого ключа RSA

...............++++++

................................................. ................................................. .............++++++

запись нового закрытого ключа в «example.com.key»

Введите парольную фразу PEM:

Проверка — введите парольную фразу PEM:

-----

Вас попросят ввести информацию, которая будет включена

в ваш запрос сертификата.

То, что вы собираетесь ввести, называется отличительным именем или DN.

Полей довольно много, но вы можете оставить некоторые пустыми

Для некоторых полей будет значение по умолчанию,

Если вы введете «.», поле останется пустым.

-----

Название страны (двухбуквенный код) [AU]:DE

Название штата или провинции (полное название) [Some-State]:EXAMPLE-STATE

Название местности (например, город) []:Пример города

Название организации (например, компания) [Internet Widgits Pty Ltd]:Example Ltd

Название организационного подразделения (например, секция) []:IT

Обычное имя (например, полное доменное имя сервера или ВАШЕ имя) []:example.

com.key -out example.com.csr

Генерация закрытого ключа RSA

...............++++++

................................................. ................................................. .............++++++

запись нового закрытого ключа в «example.com.key»

Введите парольную фразу PEM:

Проверка — введите парольную фразу PEM:

-----

Вас попросят ввести информацию, которая будет включена

в ваш запрос сертификата.

То, что вы собираетесь ввести, называется отличительным именем или DN.

Полей довольно много, но вы можете оставить некоторые пустыми

Для некоторых полей будет значение по умолчанию,

Если вы введете «.», поле останется пустым.

-----

Название страны (двухбуквенный код) [AU]:DE

Название штата или провинции (полное название) [Some-State]:EXAMPLE-STATE

Название местности (например, город) []:Пример города

Название организации (например, компания) [Internet Widgits Pty Ltd]:Example Ltd

Название организационного подразделения (например, секция) []:IT

Обычное имя (например, полное доменное имя сервера или ВАШЕ имя) []:example. com

Адрес электронной почты []:

com

Адрес электронной почты []: com

com com, DNS:www.example.com, DNS:app.example.com

Алгоритм подписи: sha256WithRSAEncryption

96:4b:00:08:e3:44:20:fe:b4:45:01:ac:e6:28:27:f9:22:e4:

da:ea:99:45:d3:dd:44:04:b6:c8:29:2f:a9:5d:f2:bb:92:6e:

86:a4:c6:22:fb:1b:c0:89:29:bc:00:b4:69:bc:cf:29:01:e7:

b3:d2:b6:f5:cc:95:b1:d1:a2:f6:8d:b4:40:a4:94:4f:7f:1d:

cc:aa:d4:9c:7e:6d:53:2d:eb:2a:7a:2f:0e:b8:c0:4d:13:71:

19:дд:30:2к:д6:ред:03:а9:70:фф:90:71:82:6а:4д:64:93:1д:

60:c4:f3:cc:16:07:81:47:63:e9:4a:f5:79:99:b8:5e:e0:e1:

bb:68:8b:45:08:91:4a:d6:dc:70:e6:b4:75:11:77:a6:3d:54:

64:55:50:9f:27:1d:fe:d2:96:19:7b:d2:10:a5:4b:ef:33:6e:

9d:31:5b:a3:4e:89:11:b6:09:c6:07:d6:c9:8e:e7:88:c9:be:

9a:78:3e:2c:82:76:08:20:e0:1a:e8:9e:fd:7a:b0:3c:6b:5c:

60:a1:77:98:7c:dd:98:93:c6:d8:d3:f4:de:9a:8f:5a:f3:10:

d1:df:18:a7:7d:bc:2c:50:4e:b9:bf:90:62:57:46:2f:39:b9:

82:1d:5a:1c:bc:92:9f:5b:7e:e0:ac:7d:29:63:fb:04:e9:71:

68:53:33:90

com, DNS:www.example.com, DNS:app.example.com

Алгоритм подписи: sha256WithRSAEncryption

96:4b:00:08:e3:44:20:fe:b4:45:01:ac:e6:28:27:f9:22:e4:

da:ea:99:45:d3:dd:44:04:b6:c8:29:2f:a9:5d:f2:bb:92:6e:

86:a4:c6:22:fb:1b:c0:89:29:bc:00:b4:69:bc:cf:29:01:e7:

b3:d2:b6:f5:cc:95:b1:d1:a2:f6:8d:b4:40:a4:94:4f:7f:1d:

cc:aa:d4:9c:7e:6d:53:2d:eb:2a:7a:2f:0e:b8:c0:4d:13:71:

19:дд:30:2к:д6:ред:03:а9:70:фф:90:71:82:6а:4д:64:93:1д:

60:c4:f3:cc:16:07:81:47:63:e9:4a:f5:79:99:b8:5e:e0:e1:

bb:68:8b:45:08:91:4a:d6:dc:70:e6:b4:75:11:77:a6:3d:54:

64:55:50:9f:27:1d:fe:d2:96:19:7b:d2:10:a5:4b:ef:33:6e:

9d:31:5b:a3:4e:89:11:b6:09:c6:07:d6:c9:8e:e7:88:c9:be:

9a:78:3e:2c:82:76:08:20:e0:1a:e8:9e:fd:7a:b0:3c:6b:5c:

60:a1:77:98:7c:dd:98:93:c6:d8:d3:f4:de:9a:8f:5a:f3:10:

d1:df:18:a7:7d:bc:2c:50:4e:b9:bf:90:62:57:46:2f:39:b9:

82:1d:5a:1c:bc:92:9f:5b:7e:e0:ac:7d:29:63:fb:04:e9:71:

68:53:33:90  ..]

Показатель: 65537 (0x10001)

Х509расширения v3:

[...]

..]

Показатель: 65537 (0x10001)

Х509расширения v3:

[...]